Gli AirTag di Apple hanno una pericolosa vulnerabilità

Il ricercatore di sicurezza Bobby Rauch ha scoperto che gli AirTag, che Apple pubblicizza come una soluzione conveniente per tracciare gli effetti personali (ad esempio laptop, telefoni, chiavi della macchina, zaini, ecc.), sono soggetti a una vulnerabilità XSS memorizzata. Rauch ha rivelato il problema, anche se la patch non è ancora disponibile, poiché è rimasto deluso dal programma bug bounty di Apple.

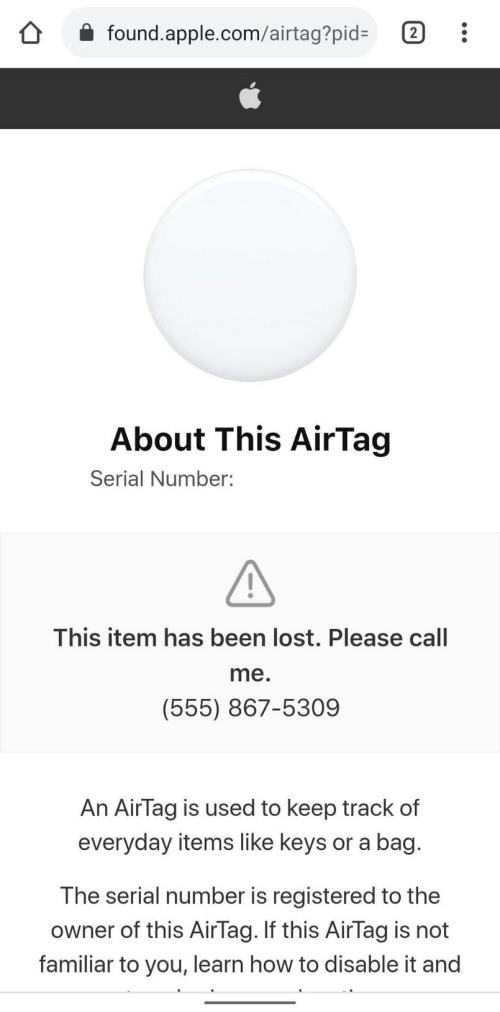

La radice della vulnerabilità risiede nel fatto che quando un utente AirTag attiva la “modalità smarrita”, ovvero non riesce a trovare il suo oggetto, può aggiungere il suo numero di telefono e un messaggio personalizzato che verrà visualizzato a chiunque trovi e scansioni l’AirTag utilizzando qualsiasi dispositivo con supporto NFC.

Rauch ha notato che la pagina univoca creata su found.apple.com per ogni AirTag è soggetta a XSS archiviati e il problema potrebbe essere sfruttato inserendo dati dannosi nel campo del numero di telefono.

Il ricercatore descrive il seguente scenario di attacco: un utente malintenzionato attiva la “modalità di perdita” per il proprio AirTag e intercetta la richiesta associata a questa operazione. Quindi inserisce dati dannosi nel campo del numero di telefono. Dopodiché, l’attaccante può rilasciare il dispositivo AirTag solo nel punto in cui il suo obiettivo (o un passante, se l’attacco è opportunistico) troverà il portachiavi e lo scannerizzerà. Dopo aver scansionato un tale AirTag, verrà lanciato immediatamente un payload dannoso.

Leggi anche:

Rauch ha dimostrato un tale attacco iniettando un payload che reindirizza la vittima a una pagina di phishing che imita iCloud. Trattandosi di un prodotto Apple, la pagina di accesso di iCloud potrebbe non destare sospetti da parte della vittima, sebbene, in effetti, non sia necessario fornire credenziali durante la scansione dell’AirTag trovato.

In modo simile, un criminale può attirare la sua vittima su qualsiasi altro sito, incluso uno che distribuisce malware, o creare un altro payload, che, ad esempio. intercetterà i token di sessione e i clic.

Rauch nota inoltre che è possibile utilizzare un collegamento dannoso a found.apple.com da solo inviandolo direttamente al tuo obiettivo. In questo caso, il payload verrà lanciato dopo l’accesso al collegamento e non sarà nemmeno necessario scansionare l’AirTag.

Rauch ha detto al noto giornalista di sicurezza informatica Brian Krebs di aver informato Apple del problema il 20 giugno 2021, ma la società ha reagito molto lentamente, inviando costantemente risposte che gli specialisti stavano studiando il bug. Apple ha anche rifiutato di rispondere alle domande dell’esperto sulla possibile ricompensa per l’errore rilevato. Di conseguenza, Rauch è rimasto completamente deluso dal bug bounty di Apple e ha deciso di rendere pubblici i dettagli della vulnerabilità.

Leggi anche:

Lascia che ti ricordi che di recente un altro specialista della sicurezza delle informazioni ha rivelato i dettagli per aggirare la schermata di blocco in iOS e ha anche scritto che questa è una sorta di vendetta da parte di Apple per il fatto che all’inizio del 2021 la società ha minimizzato il significato di problemi simili di bypass la schermata di blocco, che ha segnalato. Poco dopo, un ricercatore noto come Illusion of Chaos ha pubblicato su Habré una descrizione dettagliata e degli exploit per tre vulnerabilità 0-day in iOS. Ha spiegato di aver segnalato questi problemi ad Apple all’inizio dell’anno, ma la società non ha mai rilasciato alcuna patch.

Il Washington Post ha dedicato un lungo articolo a questo problema, in cui molti esperti di sicurezza informatica hanno parlato degli stessi problemi e hanno sostenuto che l’azienda ha lasciato incustoditi i report sui bug per mesi, ha rilasciato patch inefficaci, ha sottovalutato le dimensioni dei premi e generalmente ha vietato ai ricercatori di partecipare a il bug bounty ulteriormente, se avessero inziato a lamentarsi.

Ti potrebbe interessare:

Segui guruhitech su:

- Google News: bit.ly/gurugooglenews

- Telegram: t.me/guruhitech

- X (Twitter): x.com/guruhitech1

- Bluesky: bsky.app/profile/guruhitech.bsky.social

- GETTR: gettr.com/user/guruhitech

- Rumble: rumble.com/user/guruhitech

- VKontakte: vk.com/guruhitech

- MeWe: mewe.com/i/guruhitech

- Skype: live:.cid.d4cf3836b772da8a

- WhatsApp: bit.ly/whatsappguruhitech

Esprimi il tuo parere!

Utilizzi anche tu un dispositvio AirTag? Lascia un commento nell’apposita sezione che trovi più in basso e se ti va, iscriviti alla newsletter.

Per qualsiasi domanda, informazione o assistenza nel mondo della tecnologia, puoi inviare una email all’indirizzo [email protected].

Scopri di più da GuruHiTech

Abbonati per ricevere gli ultimi articoli inviati alla tua e-mail.