BLUFFS: una serie di exploit Bluetooth possono hackerare miliardi di dispositivi

Il Centro ricerche Eurecom ha recentemente scoperto delle vulnerabilità nel protocollo Bluetooth che pongono a rischio la riservatezza delle sessioni Bluetooth. Queste vulnerabilità consentono ad un potenziale hacker di attaccare i dispositivi e creare le condizioni per eseguire attacchi Man-in-the-Middle (MitM). La serie di exploit è stata denominata BLUFFS (Bluetooth Forward and Future Secrecy Attacks and Defenses).

Le vulnerabilità riguardano due nuove falle nel protocollo Bluetooth che riguardano il processo di creazione delle chiavi di sessione utilizzate per la decrittografia dei dati. È importante notare che questi problemi sono di natura architetturale e coinvolgono il Bluetooth a un livello fondamentale, indipendentemente dall’hardware o dal software specifico utilizzato.

Queste vulnerabilità, identificate come CVE-2023-24023, influenzano le specifiche Bluetooth dalla versione 4.2 alla 5.4, mettendo a rischio miliardi di dispositivi, tra cui smartphone, laptop e altri dispositivi mobili.

Funzionamento degli attacchi BLUFFS

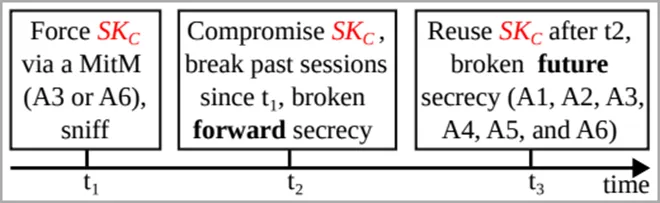

BLUFFS è una serie di exploit progettati per compromettere la privacy delle sessioni Bluetooth, sia attuali che future. Gli attacchi riescono a raggiungere il loro obiettivo sfruttando quattro vulnerabilità nel processo di ottenimento delle chiavi di sessione. Due di queste vulnerabilità consentono di ottenere una chiave di sessione breve e facilmente prevedibile (Predictable Session Key, SKC), che un utente malintenzionato può utilizzare per decrittografare le comunicazioni passate e future.

La catena di attacchi BLUFFS

Per eseguire un attacco BLUFFS, un attaccante deve trovarsi nel raggio d’azione Bluetooth di due dispositivi che stanno comunicando e impersonare uno dei due. In questo modo, l’attaccante negozia una chiave di sessione debole con l’altro dispositivo, offrendo il valore di entropia della chiave più basso possibile e utilizzando un diversificatore di chiave di sessione persistente.

Leggi anche:

Il documento pubblicato presenta sei tipi di attacchi BLUFFS, che coprono varie combinazioni di impersonificazione del dispositivo e attacchi MitM, indipendentemente dal fatto che le vittime supportino le connessioni sicure (Secure Connections, SC) o le connessioni sicure legacy (Legacy Secure Connections, LSC).

Esposizione e precauzioni da prendere

I ricercatori di Eurecom hanno testato gli attacchi BLUFFS su una varietà di dispositivi, tra cui smartphone, cuffie e laptop, utilizzando le versioni Bluetooth dalla 4.1 alla 5.2. Hanno scoperto che tutti i dispositivi sono vulnerabili ad almeno 3 dei 6 tipi di attacchi BLUFFS. Gli esperti hanno sviluppato e pubblicato una serie di strumenti su GitHub che dimostrano l’efficacia degli attacchi BLUFFS.

In risposta a questa minaccia, i ricercatori hanno proposto una serie di miglioramenti da implementare:

- L’implementazione di una funzione di derivazione delle chiavi (Key Derivation Function, KDF) per le connessioni LSC, che includa lo scambio reciproco di chiavi monouso e la loro verifica.

- I dispositivi dovrebbero utilizzare una chiave di abbinamento comune per autenticare reciprocamente i diversificatori di chiave, garantendo la legittimità dei partecipanti alla sessione.

- Dovrebbe essere abilitata la modalità Connessioni Sicure (Secure Connections, SC) quando possibile.

- È consigliabile mantenere una cache di diversificatori di chiavi di sessione per impedirne il riutilizzo.

Bluetooth SIG, l’organizzazione responsabile dello sviluppo degli standard Bluetooth, ha preso nota dei risultati dello studio e ha raccomandato di rifiutare le connessioni con una bassa sicurezza della chiave crittografica, nonché di utilizzare modalità che offrano livelli di crittografia più elevati per mitigare il rischio.

Ti potrebbe interessare:

Segui guruhitech su:

- Google News: bit.ly/gurugooglenews

- Telegram: t.me/guruhitech

- X (Twitter): x.com/guruhitech1

- Bluesky: bsky.app/profile/guruhitech.bsky.social

- GETTR: gettr.com/user/guruhitech

- Rumble: rumble.com/user/guruhitech

- VKontakte: vk.com/guruhitech

- MeWe: mewe.com/i/guruhitech

- Skype: live:.cid.d4cf3836b772da8a

- WhatsApp: bit.ly/whatsappguruhitech

Esprimi il tuo parere!

Avevi mai sentito parlare dell’attacco BLUFFS? Lascia un commento nell’apposita sezione che trovi più in basso e se ti va, iscriviti alla newsletter.

Per qualsiasi domanda, informazione o assistenza nel mondo della tecnologia, puoi inviare una email all’indirizzo [email protected].

Scopri di più da GuruHiTech

Abbonati per ricevere gli ultimi articoli inviati alla tua e-mail.