MacOS aveva una grave vulnerabilità che poteva installare rootkit

Gli esperti Microsoft hanno riferito che all’inizio di questa settimana, Apple ha eliminato una pericolosa vulnerabilità nei sistemi operativi macOS Big Sur e Monterey. Il bug potrebbe essere stato utilizzato per aggirare la protezione dell’integrità del sistema (SIP), eseguire operazioni arbitrarie, aumentare i privilegi di root e installare i rootkit.

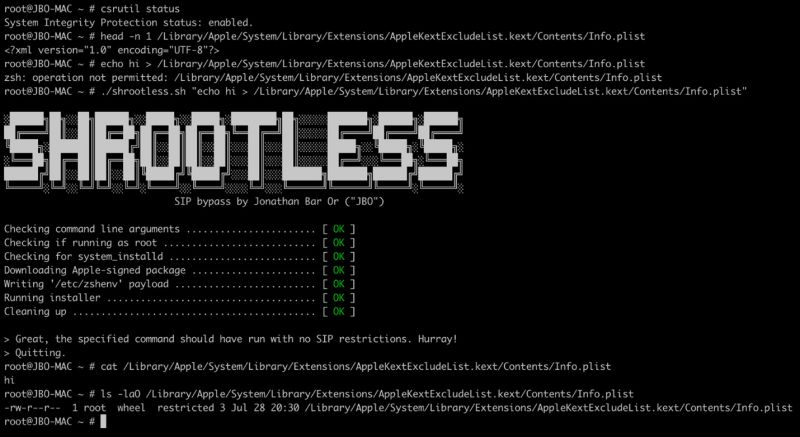

Il team di Microsoft 365 Defender ha identificato il problema e ha chiamato il bug Shrootless (a cui è stato assegnato anche l’ID problema CVE-2021-30892).

Il meccanismo di difesa SIP è anche noto come rootless, da cui il nome della vulnerabilità. È progettato per bloccare le modifiche alle cartelle e ai file protetti per programmi potenzialmente dannosi, oltre a limitare l’utente root e le azioni che può eseguire nelle parti protette del sistema operativo. Cioè, in circostanze normali, SIP consente solo ai processi firmati da Apple o che hanno diritti speciali (come strumenti di aggiornamento software o programmi di installazione Apple) di modificare le parti protette di macOS.

Leggi anche:

Il problema con Shrootless è che il demone system_installd responsabile dell’installazione del software aveva i privilegi com.apple.rootless.install.inheritable, che consentivano al suo processo figlio di ignorare completamente le restrizioni SIP. Cioè, gli script di post-installazione vengono eseguiti all’interno del processo del demone figlio e possono ignorare SIP.

“Abbiamo scoperto una vulnerabilità nel modo in cui i pacchetti firmati da Apple vengono installati con gli script post-installazione. Un utente malintenzionato potrebbe aver creato un file speciale che ha dirottato il processo di installazione. Dopo aver aggirato le restrizioni SIP, potrebbe installare un driver del kernel dannoso (rootkit), sovrascrivere i file di sistema e, tra le altre cose, installare malware permanente e non rilevabile”, affermano gli esperti di Microsoft.

Come accennato in precedenza, la vulnerabilità è stata risolta. Apple ha affermato che attraverso CVE-2021-30892, le applicazioni dannose potrebbero modificare parti protette del file system e ha anche ringraziato i ricercatori di Microsoft per aver trovato il bug.

Ti potrebbe interessare:

Segui guruhitech su:

- Google News: bit.ly/gurugooglenews

- Telegram: t.me/guruhitech

- X (Twitter): x.com/guruhitech1

- Bluesky: bsky.app/profile/guruhitech.bsky.social

- GETTR: gettr.com/user/guruhitech

- Rumble: rumble.com/user/guruhitech

- VKontakte: vk.com/guruhitech

- MeWe: mewe.com/i/guruhitech

- Skype: live:.cid.d4cf3836b772da8a

- WhatsApp: bit.ly/whatsappguruhitech

Esprimi il tuo parere!

Che ne pensi di questo bug di macOS? Hai notato novità rispetto alla precedente versione? Lascia un commento nell’apposita sezione che trovi più in basso e se ti va, iscriviti alla newsletter.

Per qualsiasi domanda, informazione o assistenza nel mondo della tecnologia, puoi inviare una email all’indirizzo [email protected].

Scopri di più da GuruHiTech

Abbonati per ricevere gli ultimi articoli inviati alla tua e-mail.