Se stai utilizzando questo plug-in WordPress sei a rischio

Aggiornare costantemente i plug-in è una buona base di partenza per la sicurezza di un sito web

I ricercatori di sicurezza hanno rilevato una massiccia campagna che ha scansionato quasi 1,6 milioni di siti WordPress per la presenza di un plug-in vulnerabile che consente di caricare file senza autenticazione.

Gli aggressori stanno prendendo di mira Kaswara Modern WPBakery Page Builder, che è stato abbandonato dal suo autore prima di ricevere una patch per un difetto di gravità critica tracciato come CVE-2021-24284.

La vulnerabilità consentirebbe a un utente malintenzionato non autenticato di iniettare JavaScript dannoso nei siti utilizzando qualsiasi versione del plug-in ed eseguire azioni come il caricamento e l’eliminazione di file, che potrebbero portare alla completa acquisizione del sito.

Sebbene le dimensioni della campagna siano impressionanti, con 1.599.852 siti unici presi di mira, solo una piccola parte di essi esegue il plug-in vulnerabile.

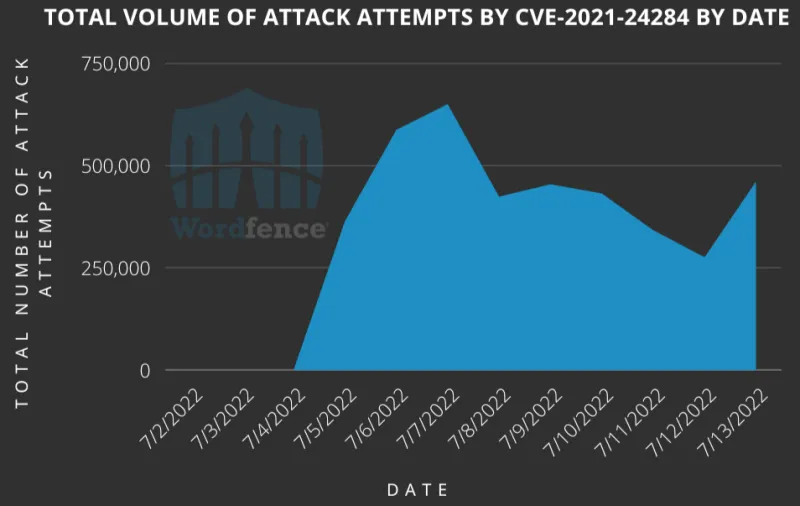

I ricercatori di Defiant, il produttore della soluzione di sicurezza Wordfence per WordPress, hanno osservato una media di quasi mezzo milione di tentativi di attacco al giorno contro i siti dei clienti che proteggono.

Attacchi indistinti su larga scala

Sulla base dei dati di telemetria di Wordfence, gli attacchi sono iniziati il 4 luglio e sono ancora in corso oggi con una media di 443.868 tentativi al giorno.

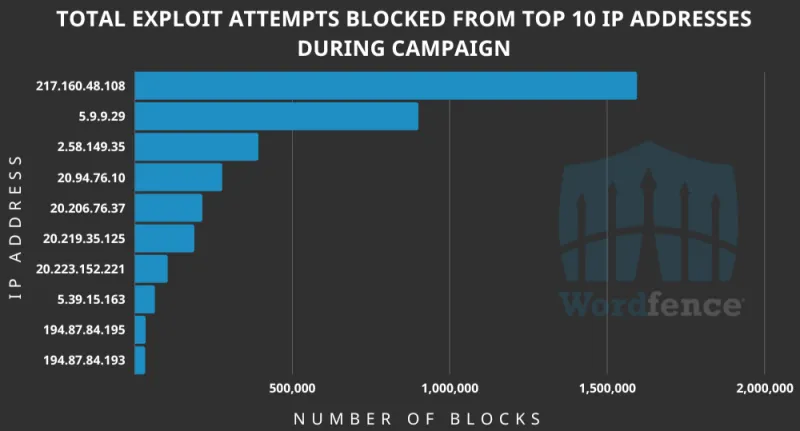

Gli attacchi provengono da 10.215 indirizzi IP distinti, alcuni dei quali hanno generato milioni di richieste mentre altri sono limitati a numeri inferiori, affermano i reearcher.

Gli aggressori inviano una richiesta POST a “wp-admin/admin-ajax/php”, tentando di utilizzare la funzione AJAX “uploadFontIcon” del plug-in per caricare un payload ZIP dannoso che contiene un file PHP.

Questo file, a sua volta, recupera il trojan NDSW, che inietta il codice nei file Javascript legittimi presenti sui siti di destinazione per reindirizzare i visitatori a destinazioni dannose come siti di phishing e malware.

Alcuni nomi di file utilizzati dagli aggressori per i payload ZIP sono ‘inject.zip’, ‘king_zip.zip’, ‘null.zip’, ‘plugin.zip’ e ‘***_young.zip’.

Questi file o la presenza del “; if(ndsw==” stringa in uno qualsiasi dei tuoi file JavaScript indica che sei stato infettato.

Se stai ancora utilizzando il plugin Kaswara Modern WPBakery Page Builder Addons, dovresti rimuoverlo immediatamente dal tuo sito WordPress.

Se non stai utilizzando il plugin, ti consigliamo comunque di bloccare gli indirizzi IP degli aggressori. Per maggiori dettagli sugli indicatori e sulle fonti di richieste più prolifiche, consulta il blog di Wordfence.

Ti potrebbe interessare:

Segui guruhitech su:

- Google News: bit.ly/gurugooglenews

- Telegram: t.me/guruhitech

- X (Twitter): x.com/guruhitech1

- Bluesky: bsky.app/profile/guruhitech.bsky.social

- GETTR: gettr.com/user/guruhitech

- Rumble: rumble.com/user/guruhitech

- VKontakte: vk.com/guruhitech

- MeWe: mewe.com/i/guruhitech

- Skype: live:.cid.d4cf3836b772da8a

- WhatsApp: bit.ly/whatsappguruhitech

Esprimi il tuo parere!

Hai verificato che il tuo sito WordPress non abbia plug-in obsoleti? Lascia un commento nell’apposita sezione che trovi più in basso e se ti va, iscriviti alla newsletter.

Per qualsiasi domanda, informazione o assistenza nel mondo della tecnologia, puoi inviare una email all’indirizzo [email protected].

Scopri di più da GuruHiTech

Abbonati per ricevere gli ultimi articoli inviati alla tua e-mail.